Завдяки безпрецедентній швидкості атак, кібербезпека стала наріжним каменем технологічної стійкості. Як багато організацій дізналися на своєму досвіді, веб-програми стали основною мішенню для кібератак. Їх захист — це не просто варіант, а необхідність для будь-якої організації, яка піклується про безпеку. Саме тут вступає в дію динамічне тестування безпеки додатків (DAST), яке виступає в якості критично важливого механізму захисту в стеку безпеки організації, допомагаючи виявляти вразливі місця та захищати від цих загроз.

Динамічне тестування безпеки додатків, яке часто скорочується до DAST, призначене для виявлення вразливостей безпеки у веб-додатку або API під час роботи. На відміну від традиційних методів безпеки, прийнятих у життєвому циклі розробки програмного забезпечення, які покладаються на статичний аналіз, інструменти DAST пропонують більш практичний підхід до тестування в реальному світі. Він імітує атаки на діючу програму чи сайт, виявляючи потенційні порушення безпеки, якими можуть скористатися зловмисники. DAST має багато переваг, особливо якщо його додати до комплексного стека тестування безпеки.

Що таке динамічне тестування безпеки?

Динамічне тестування безпеки додатків (DAST) — це процес тестування, який визначає вразливі місця в безпеці веб-додатків під час їх роботи. На відміну від статичних методів, які аналізують вихідний код, DAST перевіряє додаток із зовнішньої точки зору, імітуючи підхід зловмисника. Використовуючи DAST, розробники можуть швидко виявити такі проблеми, як впровадження SQL, міжсайтовий сценарій (XSS) і незахищені конфігурації сервера, які виявляються лише під час роботи програми.

Читайте також:

Багато компаній додали до свого стеку інструменти DAST, щоб використовувати їх можливості для тестування будь-яких веб-додатків, незалежно від мов програмування чи фреймворків, що використовуються. Це робить DAST надзвичайно універсальним інструментом кібербезпеки, особливо з такою великою екосистемою мов і фреймворків, які використовують сучасні розробники. Більш ніж просто сканер безпеки веб-додатків, DAST пропонує зрозуміти, як програма поводиться в умовах, схожих на атаку, шляхом оцінки програм у режимі реального часу. Ці відомості дають розробникам багато контексту щодо серйозності вразливості та способів її усунення. Хоча DAST допомагає виявити вразливості під час виконання, він часто використовується з іншими методами тестування, такими як статичне тестування безпеки додатків (SAST), як частина комплексного стека тестування безпеки.

Навіщо вам потрібен інструмент DAST?

Кожен розробник повинен мати доступ до переваг, які пропонує DAST (а також інші безкоштовні засоби безпеки!). Оскільки ми знаємо, що веб-програми постійно піддаються низці загроз безпеці, інструменти DAST є критично важливим компонентом у наборі інструментів розробника, щоб забезпечити миттєве виявлення та усунення будь-яких дефектів безпеки в програмі, перш ніж вони потраплять на робочий сервер.

Основною причиною інтеграції інструментів динамічного тестування безпеки додатків (DAST) у вашу стратегію кібербезпеки є їх ефективність у виявленні вразливостей, які можна використати, у реальних сценаріях. На відміну від інструментів статичного аналізу, які ізольовано оцінюють код, інструменти DAST тестують програми в їх робочому середовищі. Цей підхід допомагає виявити недоліки безпеки, які можуть бути пропущені під час написання коду розробниками та спостерігаються лише під час роботи програми. Як вже було сказано вище, Інструменти DAST легко ідентифікують деякі з найбільш поширених і часто використовуваних уразливостей, таких як міжсайтовий скриптинг (XSS), впровадження SQL і неправильні конфігурації. Тестуючи та виявляючи ці проблеми, розробники, які використовують DAST, можуть допомогти запобігти потенційним порушенням, які можуть призвести до втрати даних або інших інцидентів безпеки.

Коли йдеться про гнучкість, інструменти динамічного тестування безпеки додатків (DAST) є особливо цінними, оскільки вони не потребують доступу до вихідного коду додатка. Інші інструменти вимагають послідовне сканування вихідного коду, що може призвести до помилкових спрацьовувань і тривалих розслідувань. Оскільки DAST працює більше на основі підходу тестування «чорної скриньки», він ідеально підходить для тестування як внутрішніх, так і сторонніх додатків, забезпечуючи повне покриття безпеки. Крім того, здатність DAST легко інтегруватися в безперервну інтеграцію та конвеєри безперервного розгортання (CI/CD) підвищує ефективність процесу розробки. Це дозволяє проводити регулярне автоматизоване тестування веб-додатків і API так часто, як кожен запит на отримання або фіксацію, які розробники надсилають у систему керування джерелами. Ця автоматизація забезпечує постійний моніторинг безпеки та негайне виявлення вразливостей.

Чим DAST відрізняється від інших методів перевірки безпеки?

Розуміння унікальної позиції динамічного тестування безпеки додатків (DAST) у стеку тестування організації є найкращим способом зрозуміти цінність DAST. Далі розглянемо інші популярні методи тестування, як-от статичне тестування безпеки додатків (SAST), інтерактивне тестування безпеки додатків (IAST) і ручне тестування на проникнення, і подивимося, як кожне рішення для тестування безпеки додатків порівнюється з DAST.

DAST проти SAST: у той час як DAST тестує запущену програму ззовні, SAST аналізує вихідний код зсередини. SAST ефективний на ранніх стадіях циклу розробки, виявляючи проблеми ще до запуску програми. Тому SAST можна використовувати з першого рядка коду. Однак інструменти SAST можуть пропустити вразливості під час виконання, які може виявити DAST. DAST, з іншого боку, вимагає працездатної версії програми та краще визначає проблеми, які виникають під час роботи програми. Уразливі місця, такі як неправильні конфігурації та недоліки ін’єкцій під час виконання, – це те, де DAST сяє.

DAST проти IAST: IAST поєднує в собі елементи як SAST, так і DAST, аналізуючи програми зсередини під час їх роботи. Цей метод забезпечує більш повне покриття, виявляючи як статичні, так і динамічні вразливості. Однак інструменти IAST можуть бути складнішими для інтеграції та експлуатації. Їм також потрібен доступ до внутрішніх компонентів програми. З DAST обидва вони не є проблемою, оскільки DAST працює зовнішньо, сприймаючи програму як чорну скриньку.

DAST проти тестування на проникнення. Тестування на проникнення – це ручний процес, під час якого експерти з безпеки намагаються зламати захист програми, подібно до того, як це зробив би зловмисник. Хоча він забезпечує глибокий, проникливий аналіз, він займає багато часу та залежить від навичок тестувальника. Там, де тестування може бути обмежене знаннями тестувальника або навіть людською помилкою, DAST пропонує більш послідовний, автоматизований підхід. Однак він може не покривати глибину кваліфікованого тесту на проникнення.

DAST виділяється своєю здатністю тестувати програми в їх робочому стані, виявляючи вразливості, які стають видимими лише під час виконання. Це важливий інструмент у багаторівневій стратегії безпеки, який доповнює інші методи, такі як SAST, IAST і тестування на проникнення. Організації можуть досягти більш надійної та повної безпеки для своїх веб-додатків, використовуючи DAST у поєднанні з цими методами.

Плюси і мінуси використання DAST

Хоча динамічне тестування безпеки додатків (DAST) є потужним інструментом у наборі інструментів кібербезпеки, важливо зважити його переваги та обмеження, щоб зрозуміти найкращі варіанти його використання.

Плюси використання DAST

- Аналіз у реальному часі: інструменти DAST аналізують програми в їхньому запущеному стані, виявляючи вразливості, видимі лише під час роботи, наприклад ін’єкції під час виконання та неправильні конфігурації. Це також означає, що помилкові спрацьовування, уразливості, які існують у коді, але не можуть бути використані, трапляються рідше.

- Агностика технологій: DAST не залежить від мови програмування чи технологічного стеку, що робить його універсальним для тестування широкого спектру веб-додатків. Деякі платформи DAST, такі як StackHawk, також підтримують застосування DAST до API, незалежно від використовуваної технології.

- Вихідний код не потрібен: DAST не вимагає доступу до вихідного коду програми. Ця функція особливо корисна для тестування сторонніх служб, де вихідний код недоступний. Практично кожну програму в портфоліо компанії можна легко протестувати за допомогою DAST.

- Інтеграція CI/CD: DAST можна інтегрувати в конвеєри безперервної інтеграції/безперервного розгортання, забезпечуючи автоматизовану та регулярну оцінку безпеки без переривання процесу розробки. Це дозволяє розробникам стежити за наявним робочим процесом коду, отримуючи повторювані відгуки про потенційні помилки та дефекти безпеки в коді.

Мінуси використання DAST

- Обмежене раннє виявлення: DAST вимагає повнофункціональної версії програми, тобто вона не може виявляти проблеми на ранніх стадіях розробки, на відміну від SAST. Це доводить важливість використання кількох типів тестування безпеки як частини процесу розробки, щоб гарантувати, що ви охоплені з усіх боків і на всіх етапах.

- Потенціал для хибно-позитивних/негативних результатів: як і багато автоматизованих інструментів тестування, DAST може генерувати хибно-позитивні результати або пропускати певні вразливості (хибно-негативні результати), вимагаючи перевірки вручну для підтвердження. Цей конкретний недолік помітний набагато менше в DAST порівняно з іншими методами; однак це те, про що користувачі повинні знати.

- Обсяг тестування: DAST головним чином зосереджується на вразливостях, які виявляються через веб-інтерфейси, і може не виявляти проблеми, пов’язані з серверними процесами або внутрішньою логікою програми. З огляду на це, багато провідних рішень DAST дозволяють тестувати API, зокрема кінцеві точки REST, SOAP, gRPC і GraphQL.

- Обмежене уявлення про проблеми з кодом: оскільки DAST працює із зовнішньої точки зору, він пропонує обмежене уявлення про конкретні рядки коду, які викликають вразливості. З огляду на це, звіти DAST все ще дають розробникам гарне уявлення про те, де в коді знаходяться проблеми. Щоб підвищити цей момент, у поєднанні з рішенням SAST швидке виявлення проблеми в коді стає ще меншим занепокоєнням.

Підсумовуючи, DAST є критично важливим компонентом для тестування безпеки веб-додатків, особливо ефективним у виявленні реальних робочих вразливостей. Однак його обмеження підкреслюють важливість його інтеграції з іншими інструментами безпеки та методами тестування для комплексної стратегії безпеки. Хоча це не вичерпний список, він охоплює основні переваги та недоліки, які бачать ті, хто використовує інструменти DAST. Розуміючи плюси та мінуси DAST, організації можуть краще використовувати його в поєднанні з іншими інструментами та методологіями, щоб заповнити прогалини.

Тепер, коли ми поговорили про DAST і його внутрішню роботу, настав час поглянути на деякі з провідних інструментів на ринку. У динамічному світі безпеки веб-додатків і API вибір правильного інструменту DAST має вирішальне значення для отримання бажаних результатів і підвищення рівня безпеки. Таких інструментів існує досить багато, але найбільш популярними за оцінкою «вартість – якість», в першу чергу, слід виділити Acunetix та BurpSuite.

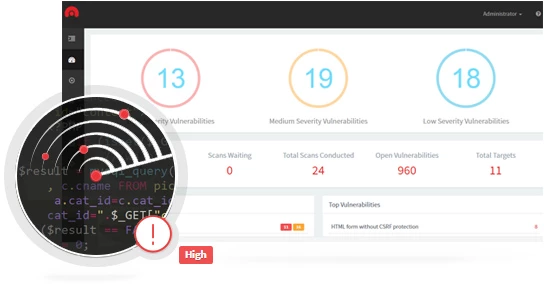

Acunetix

Acunetix є лідером у сфері DAST, відомим своєю швидкістю та передовою технологією сканування. Він вправно справляється зі складними веб-додатками та виявляє складні вразливості, що робить його фаворитом для швидкозмінних технологічних середовищ.

Плюси:

- Можливості швидкого сканування

- Ефективно виявляє складні вразливості

- Зручний для користувачів різного рівня кваліфікації

Мінуси:

- Вища ціна

- Деякі повідомлення про велику кількість помилкових спрацьовувань

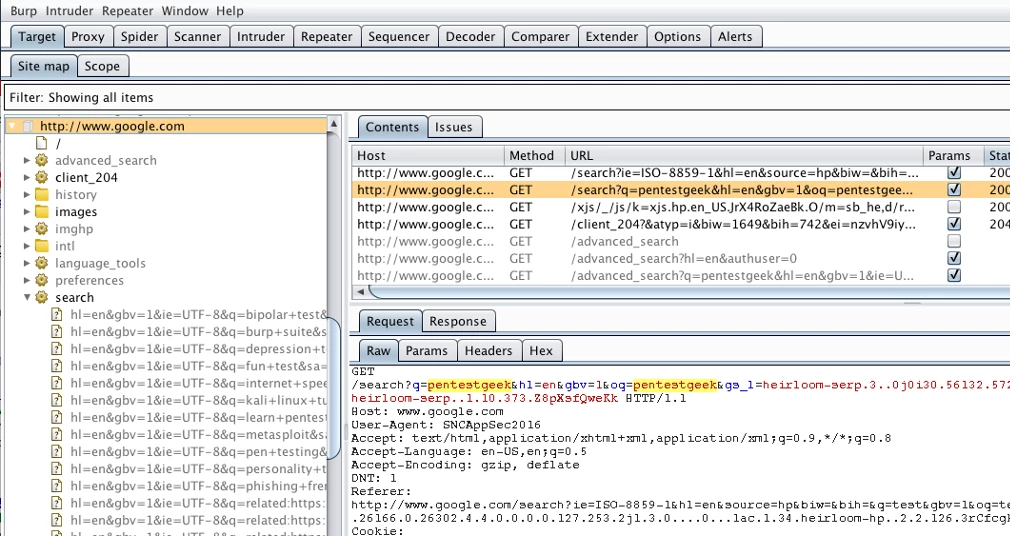

BurpSuite

BurpSuite від PortSwigger — це комплексний набір інструментів для тестування безпеки. Це суміш автоматизованих і ручних інструментів тестування, які високо цінуються професіоналами безпеки за його глибину та гнучкість тестування на проникнення.

Плюси:

- Універсальний набір інструментів для детального аналізу безпеки

- Сильна спільнота та можливість розширення

- Чудово підходить для ручного тестування на проникнення

Мінуси:

- Комплексний інструмент, який може бути приголомшливим для початківців

- Для використання деяких аспектів потрібні глибокі знання безпеки

Висновок

Коли ми завершуємо наш огляд динамічного тестування безпеки додатків і найкращих інструментів DAST 2024 року, очевидно, що DAST є незамінним компонентом будь-якого стека тестування безпеки. Інвестиції в правильні інструменти DAST — це більше, ніж просто міра безпеки; це надзвичайно важливо для підтримки довіри та надійності вашого програмного забезпечення та послуг. В епоху, коли кіберзагрози постійно розвиваються, бути в курсі та адаптуватися за допомогою таких інструментів є критично важливим для захисту даних у вашій організації та довіри ваших клієнтів. Щоб почати з динамічного тестування безпеки додатків, спробуйте інструменти сьогодні та зробіть наступний крок у покращенні стану безпеки вашої організації. Завантажити версії для тестування можна з сайтів розробників, а придбати їх можна у офіційного постачальника – компанії Ідеалсофт.