Хакерська темна сторона технічної революції:

«Якби вони використавували свій геній для добра й милосердя, а не для зла…»

Зазначимо, хакери дуже охоче діляться знаннями, які можуть бути використані в підлих цілях. Достатньо сказати, що ви легко можете знайти різні відео на You Tube, які містять дуже простий для розуміння підручник з проведення атак. Наприклад, інструкції як вставляти хакерський процес між браузером і веб-сервером, з яким він спілкується. Цей механізм використовується для захоплення облікових даних відвідувачів сайту та/або перенаправлення особи на фальшивий веб-сайт, де кіберзлочинці можуть полювати на свою жертву.

А є ще веб-сайти хакерів, які містить інструкції про те, як обманом змусити людину зайти, наприклад, на фальшивий сайт Facebook . Страшна частина цієї техніки полягає в тому, що користувач побачить Facebook у рядку URL-адреси без жодних ознак того, що він знаходиться десь, крім Facebook. Автор цієї інструкції дуже пишається своєю роботою і із задоволенням ділиться нею. Він розмістив на сайті застереження про те, що інформація призначена «тільки для освітніх цілей». Ну правильно.

Однак, також є деякі законні цілі вивчення технік злому. Уряди різних країн навчають хакерів брати участь у так званій «кібервійні». Але уряди найбільше стурбовані захистом від атак, які загрожують національній кібербезпеці та інфраструктурі. Ви не чуєте про це так багато, тому що це має бути цілком таємним. Хоча це звичайно не підтверджено офіційно, але сукупність витоків і доказів, виявлених експертами з кібербезпеки, вказує на те, що різні країни здійснюють серію кібератак проти інших, спрямованих, наприклад, на перешкоджання ядерній програмі та фінансуванню тероризму.

А що з бізнесом?

У бізнесі та ІТ ми повинні бути насторожі, щоб захистити нашу ІТ-інфраструктуру та активи даних від злому, незалежно від джерела атаки. Бізнес та інші організації все частіше звертаються до експертів з кібербезпеки, які проводять тестування на проникнення, або пентестування.

Пентестування включає ті самі дії, що й хакери-зловмисники, за винятком того, що вони проводяться «хорошими хлопцями» як послуга . Вони перевіряють мережі та веб-сайти, вручну імітуючи хакерську атаку, щоб побачити, чи є діри в безпеці веб-сайту, які можуть скомпрометувати конфіденційні дані. Вони визначають критичні шляхи атак в інфраструктурі мережі та надають поради щодо усунення цих загроз. Вони намагаються обійти слабкі місця безпеки, щоб точно визначити, як і де інфраструктура може бути скомпрометована. Але це потрібно розуміти, що це саме хакерськи методи. Тож все залежить від того, хто володіє знаннями і для чого вони їх використовують, для добра чи зла. Ті самі знання, які можна використовувати для створення антивірусного захисту та захисту брандмауера, можна використовувати для обходу такого захисту та безпеки.

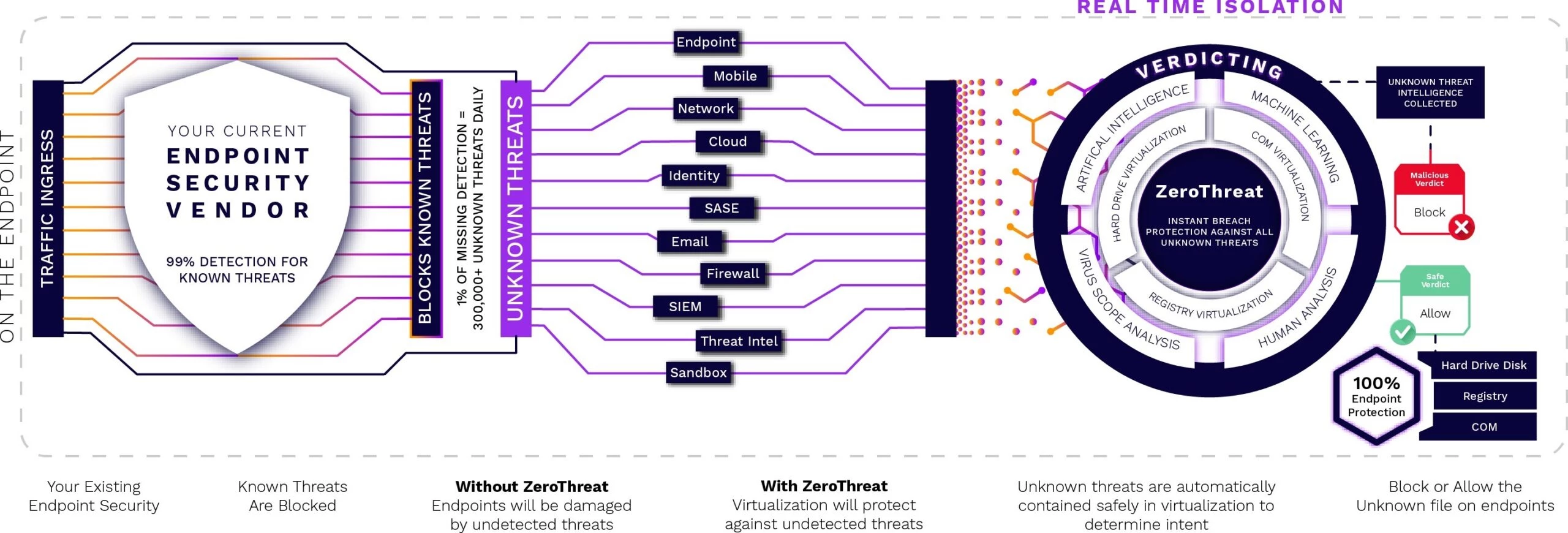

Найгірше те, що бізнес дуже часто починає бити на сполох тільки тоді, коли атака досягла успіху, а бізнес втратив гроші / дані / репутацію. До того ж, зловмисники завжди шукають нові стратегії для обману та шкоди організаціям. Зовнішні пристрої ваших співробітників можуть бути однією з точок входу для проникнення у вашу мережу. Оскільки дистанційна робота стала звичайною практикою в усьому світі, не дивно, що кінцеві точки стають дедалі вразливішими. Нерівномірний рівень виявлення безпеки кінцевої точки між вашою мережею та зловмисниками може поставити під загрозу ваші важливі активи.

Сьогодні існує вже досить багато рішень захисту саме кінцевих точок і мова йде не про звичайні антивіруси, які давно втратили ефективність. Найбільш ефективними інструментами сьогодні вважаються рішення EDR. У той час як більшість організацій інвестують у систему безпеки інформації та керування подіями (SIEM) для загальної видимості безпеки своїх корпоративних мереж, саме EDR є не менш важливим інструментом для моніторингу та захисту їх кінцевих точок. Він надає організації надійне рішення безпеки кінцевої точки, яке потребує мінімальних зусиль та інвестицій, посилюючи безпеку мережі. Найкращі рішення EDR надають такі функції:

- Виявлення. EDR виявляє розширені загрози, які обходять засоби захисту на передовій лінії, аналізуючи файли в режимі реального часу.

- Зберігання. EDR може допомогти запобігти бічному переміщенню загроз у вашій мережі.

- Розслідування. Коли факт атаки виявлено, важливо провести подальше дослідження, щоб виявити вразливі місця для цієї атаки та запобігти небезпеці в майбутньому. Це передбачає використання пісочниці для спостереження за поведінкою файлу без ризику для мережі.

- Усунення. EDR повинен усунути загрози, забезпечуючи хорошу видимість для визначення походження атак і взаємодії їх з даними та програмами. Негайні дії мають вирішальне значення для реагування на інциденти в реальному часі та ефективного усунення вразливостей.

Додамо, що саме ці EDR для підтримки вказаних функцій використовують технологію «нульової довіри», ZeroDwell технологія, розроблена компанією Xcitium (раніше відома як Comodo Security). Суть її полягає в тому, що всі нові процеси вважаються шкідливими і виконуються у відокремленому віртуальному середовищі до того часу, поки не буде прийнятий вердікт «небезпеки немає».

Зрозуміло, що ця технологія використається й у всіх захисних рішеннях Xcitium. Самі рішення можете безкоштовно завантажити для тестування з сайту виробника чи ознайомитись з нами на сайті дистріб’ютора. Також є можливість замовити демонстрацію рішень через дистриб’ютора – компанію Ідеалсофт.

Відкрийте для себе рішення безпеки кінцевих точок!