Користувачі не можуть дізнатися про шкідливі хакерські технології до їх запуску. Про кожну майбутню небезпеку можуть бути тільки передбачення. Це правда і досить переконливо, що хмарні мережі заощадили час, гроші та досвід людей. Однак ми не можемо просто не помічати регулярні випадки проблем безпеки комп’ютерів у хмарі.

Виклики можуть бути будь-якими, оскільки кожен фактор, пов’язаний із хмарною безпекою, веде до націлювання на цей корисний людям винахід, який допоміг ІТ стати швидшими активами, ніж будь-коли. Таким чином, усі позитивні відгуки та позитивні оцінки пропонованих послуг цієї технології не можуть покрити ризиковані проблеми, які впливають на безпеку хмарних обчислень. Тому ми перерахуємо п’ятнадцять небезпечних факторів, щоб насторожити та заохотити вас почати пошук найкращого постачальника послуг захисту хмарних мереж та захистити себе. І хоча ці фактори достатньо відомі, але атаки тривають та знаходять свої цілі, тож нагадаємо ці фактори небезпеки.

- Інсайдерська участь

Якими б оновленими технологіями не користувалися люди, загроза втручання інсайдерів існуватиме завжди. Причин людських помилок може бути багато, оскільки їхні ризики зростають, коли працівникам дозволено віддалено працювати та вони недотримуються політики BYOD. Завдяки всім гнучким дозволам професіонали можуть бути більш недбалими щодо дотримання вказівок із безпеки та зрештою використовувати хмари для особистого використання. - Приховане шкідливе програмне забезпечення в хмарній системі

Сучасне зловмисне програмне забезпечення працює розумно, як тихі віруси, які проникають у хмари та кінцеві точки без відома користувачів. Крім того, приховане зловмисне програмне забезпечення копіює інші файли та допомагає кіберзлочинцям спостерігати за кожною діяльністю та викрадати доступні дані, коли з’являється слушна нагода. - Безрозсудне завантаження файлів і програмного забезпечення в кінцевих точкахПідключаються кінцеві точки та загальні цифрові мережі компаній до хмарного сховища. Це означає, що завантаження файлів і програмного забезпечення, включаючи зловмисне програмне забезпечення, також може пошкодити наймані сторонні мережі хмарних обчислень. Необдумане завантаження означає відвідування шкідливих веб-сайтів, передачу файлів у кінцеві точки та хмарні мережі та надання ідеальних шансів кіберзлочинцям використати все.

- Безперервні зломи системиКінцеві системи – це ті, які передають дані зі своєї бази даних в онлайн-хмари. І якщо кінцева точка була ціллю безперервних кібератак без будь-якої відповіді з боку кібербезпеки, то рано чи пізно ці зломи можуть призвести до пошкодження інших підключених середовищ. Так само, як і підключені USB-пристрої, IOT-гаджети та інші хмарні мережі.

- Відсутність керування виправленнями та оновлень

Сторонні публічні хмари передбачають регулярне зберігання та передачу даних. Неадекватність керування та погана підтримка безпеки призводять до відсутності керування виправленнями та оновленнями. Обидва вони формують хмарну мережу як слабку та вразливу для анонімних хакерів, готових скористатися перевагами, здійснити крадіжку даних і практики злому хмарної системи.

- Загальнодоступні хмарні мережі з поганими заходами безпеки данихТак само, як ми поділилися вище, загальнодоступні хмарні мережі часто мають посередні засоби захисту даних. Через високий попит на ринку, оскільки кожен бізнес знаходиться на порозі переходу на цифрові технології, більшість публічних хмар відмовилися пропонувати наскрізну безпеку даних своїх клієнтів. Що стосується приватної хмари, керівна команда залучає власну уважну команду з кібербезпеки або встановлює професійне партнерство з MSSP (постачальниками послуг керованої безпеки).

- Інциденти втрати даних користувачаПроблема втрати даних користувача виникає не тільки в загальнодоступній хмарній мережі, але й у всіх трьох моделях (приватній, загальнодоступній і гібридній) виявлено цю помилку безпеки. У приватній хмарі інциденти можуть статися через людські помилки та пошкодження даних. З іншого боку, гібридне сховище може зіткнутися з такими ситуаціями через проблеми інтеграції та погане керування системою.

- DoS-атакиНайкращий спосіб уповільнити роботу хмарної системи – DoS-атаки. Тому що під час усунення цієї проблеми хмарні мережі можуть бути вразливими та принести користь смертоносним розумам, які стоять за DoS-атаками. Зазвичай ці нестримні атаки переповнення трафіку сповільнюють роботу хмарної системи та дозволяють кібер-зловмисникам викрадати дані та використовувати їх для виплати викупу.

- АТР в кінцевих точкахATP (передові постійні загрози) — це робота розумних і досвідчених кіберзлочинців. Зазвичай вони знаходять своє місце в системах і залишаються непоміченими довше. Простіше кажучи, вони можуть пошкодити кінцеві точки та інші пов’язані технології без виявлення протягом тривалого періоду. Ці атаки настільки потужні, що навіть більшість сучасного програмного забезпечення кібербезпеки не вміє виявити їх існування.

- Пастка залежності

Якщо ваша хмарна мережа не передбачає регулярного аналізу, ваші збережені дані під загрозою. Подібним чином, якщо ваш постачальник хмарних обчислювальних послуг не містить жодного плану безпеки мережі, то швидше ви зіткнетеся з масовою атакою та злому системи. Це означає, що залежність від одного постачальника хмарних комп’ютерних послуг, який не дотримується сучасних стратегій безпеки та пропонує лише обмежені можливості, може бути ризикованою. - Поганий IAM

Виявлення поганого IAM (управление учётными данными) пояснює багато проблем із безпекою хмарної мережі. Подібним чином допускається несанкціоноване надлишкове використання, слабка система ідентифікації користувачів, безперервні невідомі записи в хмару та можливість невідомим гостям викрадати секретні дані фактичних користувачів. - Невиправлені та невиявлені вразливості

Відкриті вразливості є руйнівними для будь-якого хмарного сховища. Управління вразливістю мереж хмарних обчислень має важливе значення. Однак у багатьох випадках деякі слабкі місця не виявляються і залишаються невирішеними. Таким чином, через ці невирішені слабкі місця кібер-зловмисники можуть знайти спосіб проникнути в хмарні мережі та вчинити свої порушення. - Фішингові пастки для викрадення облікових даних

Розкриття облікових даних у хмарі та інших паролів облікових записів користувачів здебільшого пов’язане з людською помилкою. Ми не можемо весь час звинувачувати технології та їх обмеження в наших особистих втратах. Як і в багатьох випадках, людські помилки стають причиною зламів системи. Подібним чином користувачі потрапляють у фішингові пастки та ненавмисно повідомляють свої хмарні паролі. - Відсутність плану миттєвого виявлення та реагування

Захист хмарних мереж не відокремлений від інших реалізацій кібербезпеки. Так само, як і кінцевим пристроям необхідні технології EDR і Ultra AV для швидкої ідентифікації загроз і швидкого реагування. Так само хмарне сховище потребує миттєвого виявлення та плану реагування, якого може бракувати вашій орендованій мережі хмарних обчислень. - Атаки з використанням сучасних хмарних мережЩороку з’являються нові типи кібератак. Так само, професіонали з кібербезпеки придумують оновлені технології, щоб захистити хмару та кінцеві точки користувачів від кінця до кінця. Але анонімні кіберзлочинці винаходять більш смертоносні та шкідливі атаки. Деякі з сучасних атак з використанням хмарних мереж включають Cryptojacking, викрадення облікових записів і атаки на ланцюги поставок.

Безліч проблем безпеки хмарних обчислень і одне експертне рішення

Неважливо, як довго розширюватиметься список проблем із безпекою хмарних обчислень, якщо вибрати правильну технологію захисту. Сьогодні найкращою технологією вважається технологія нульової довіри. Що це таке? Модель нульової довіри (Zero Trust) – це парадигма кібербезпеки, яка виходить з припущення, що ніхто не є надійним за замовчуванням, навіть користувачі всередині захисного периметра. Цей підхід постійно перевіряє та верифікує доступ до ресурсів, ґрунтуючись на контексті та поведінці користувачів, а не на їхньому місці розташування чи статусі.

Основні принципи нульової довіри:

- Ніколи не довіряй, завжди перевіряй: Кожен доступ до ресурсів потребує постійної аутентифікації та авторизації, незалежно від того, звідки користувач намагається отримати доступ.

- Мінімізуйте доступ: Надавайте користувачам лише ті дозволи, які їм дійсно потрібні для виконання їхніх завдань.

- Сегментуйте мережу: Розбийте мережу на невеликі сегменти, щоб обмежити доступ до критичних ресурсів.

- Зосередьтеся на мікропериметрах: Захищайте кожен ресурс окремо, а не всю мережу загалом.

- Постійно відстежуйте та аналізуйте: Використовуйте аналітику даних для виявлення та реагування на підозрілу активність.

Читайте також:

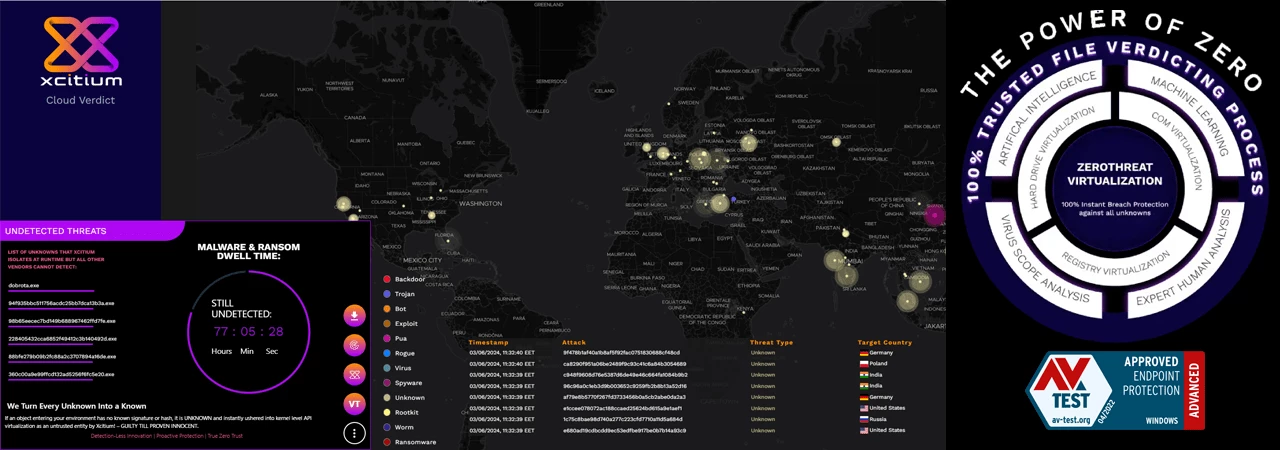

Ця модель була запропонована розробником Xcitium (раніше відому як Comodo, зараз входить до компанії Itarian) і є основою запатентованої Xcitium власної технології ZeroThreat. Всі нові та невідомі виконувані файли автоматично ізолюються і працюють у віртуальному контейнері, який не має доступу до кінцевих точок і ресурсів або даних користувача робочої системи до того часу, коли буде винесено вердикт щодо безпеки цих файлів та їх дій. Додамо, що захисні рішення Xcitium постійно займають ТОП-позиції в обзорах G2, Gartner інших.

Можемо порадити завантажити безкоштовну тестову версію рішень з сайту Xcitium. Необов’язково при цьому відмовлятися від інших захисних рішень – вони можуть працювати паралельно. Придбати рішення можна у постачальника – компанії Ідеалсофт.